Pesquisadores da Proofpoint identificaram um novo método de ataque que explora vulnerabilidades em aplicações OAuth para manter o acesso a contas corporativas comprometidas — mesmo depois de redefinições de senha ou autenticações multifator. O grupo de segurança alertou que agentes maliciosos já estão utilizando a técnica em campanhas reais.

De acordo com a Proofpoint, o ataque começa de forma tradicional, com o uso de kits de proxy reverso e phishing para roubar credenciais ou cookies de sessão. A partir daí, o invasor obtém acesso à conta e inicia a segunda fase da operação, voltada à persistência dentro do sistema.

Com o controle da conta, o criminoso eleva seus privilégios para registrar novas aplicações internas, definir permissões específicas e configurar APIs voltadas à exploração de dados sensíveis. Essas aplicações OAuth recém-criadas funcionam como uma espécie de backdoor, garantindo que o invasor mantenha acesso mesmo após mudanças de senha ou revalidação do login por autenticação em dois fatores.

Segundo a Proofpoint, essa estratégia foi utilizada em pelo menos um ataque que perdurou por quatro dias. Só foi percebida a invasão depois de o atacante tentar fazer login manualmente na conta invadida, mas com senha redefinida. O app malicioso, porém, continuava ativo.

Como funciona o app malicioso?

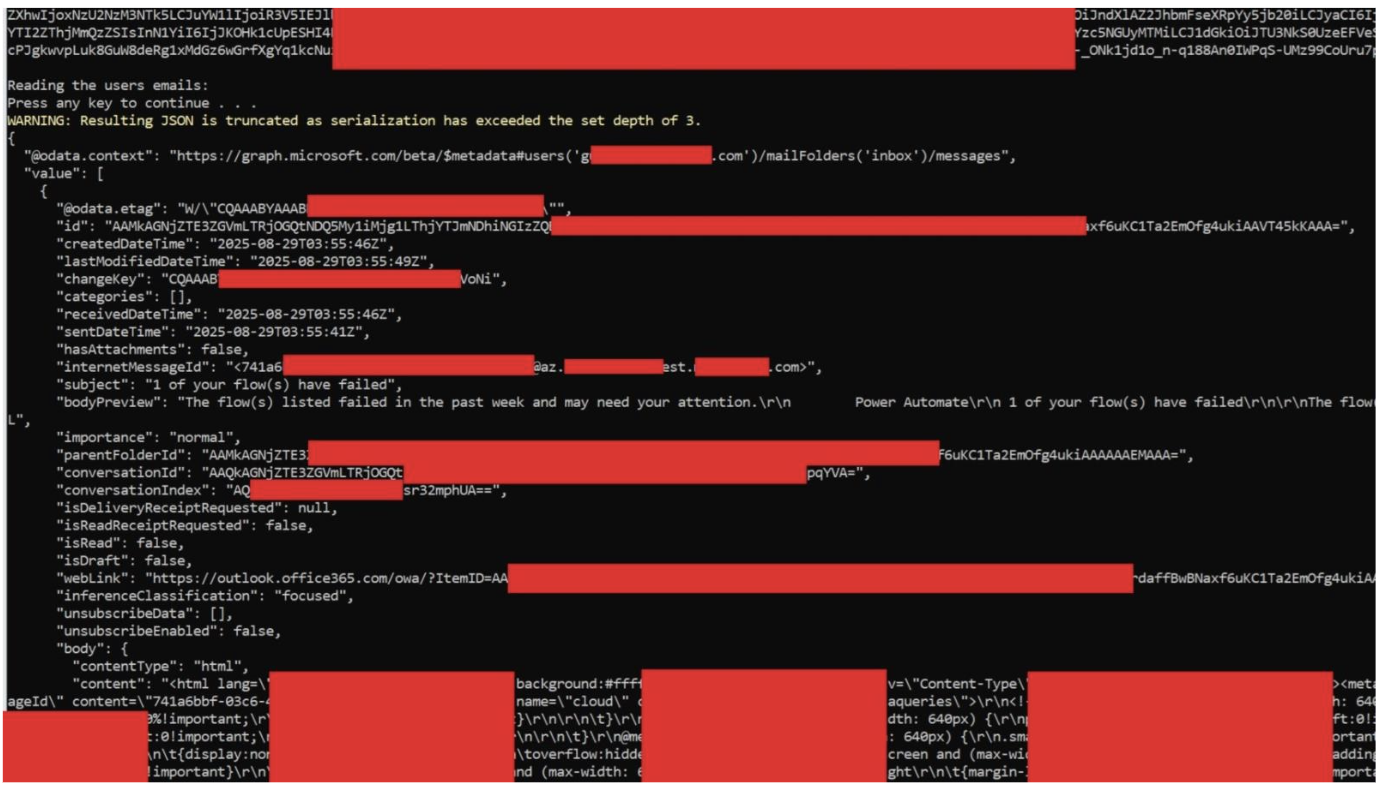

Em uma simulação realizada pela Proofpoint, os pesquisadores demonstraram como o ataque opera na prática. Dentro da conta comprometida, o kit de ferramentas malicioso implanta um aplicativo OAuth com todas as permissões necessárias para se manter ativo.

O app é assinado pela própria conta invadida, o que o faz parecer legítimo dentro do ambiente corporativo. Em seguida, ele cria um passe de cliente criptográfico, usado como credencial de autenticação, e coleta múltiplos tokens OAuth — incluindo tokens de acesso, atualização e identificação.

Com isso, mesmo que o usuário tente se desconectar, redefinir a senha ou reconfigurar a autenticação multifator, o app continuará ativo e com as mesmas permissões concedidas anteriormente.

Quais dados podem ser coletados?

Uma vez ativo, o aplicativo malicioso aproveita as permissões obtidas para monitorar e interceptar informações dentro da conta comprometida. Entre os dados potencialmente expostos, estão:

- Documentos armazenados no SharePoint e conteúdo colaborativo;

- Arquivos salvos no OneDrive;

- Mensagens e dados de canais do Microsoft Teams;

- Informações de calendário;

- Contatos da organização.

Como remover a ameaça?

Segundo os pesquisadores, a única maneira de eliminar completamente o risco é remover o aplicativo malicioso do ecossistema corporativo e revogar todas as permissões concedidas. Além disso, é essencial invalidar todas as credenciais secretas do cliente para impedir que o atacante volte a obter acesso.

O alerta reforça a importância de monitorar constantemente as permissões de aplicativos internos e revisar logs de autenticação em busca de atividades incomuns, especialmente em ambientes integrados com o Microsoft 365.

Fique de olho no TecMundo para acompanhar as principais descobertas de segurança cibernética e entender como proteger sua empresa de novas ameaças digitais.