Um novo esquema de golpes focados na plataforma Android foi identificado no Brasil. Segundo o relatório da Zenox, empresa especialista em cibersegurança, cibercriminosos desenvolveram um sistema para a criação de aplicativos dedicados ao furto de dados chamado “GhostSpy”.

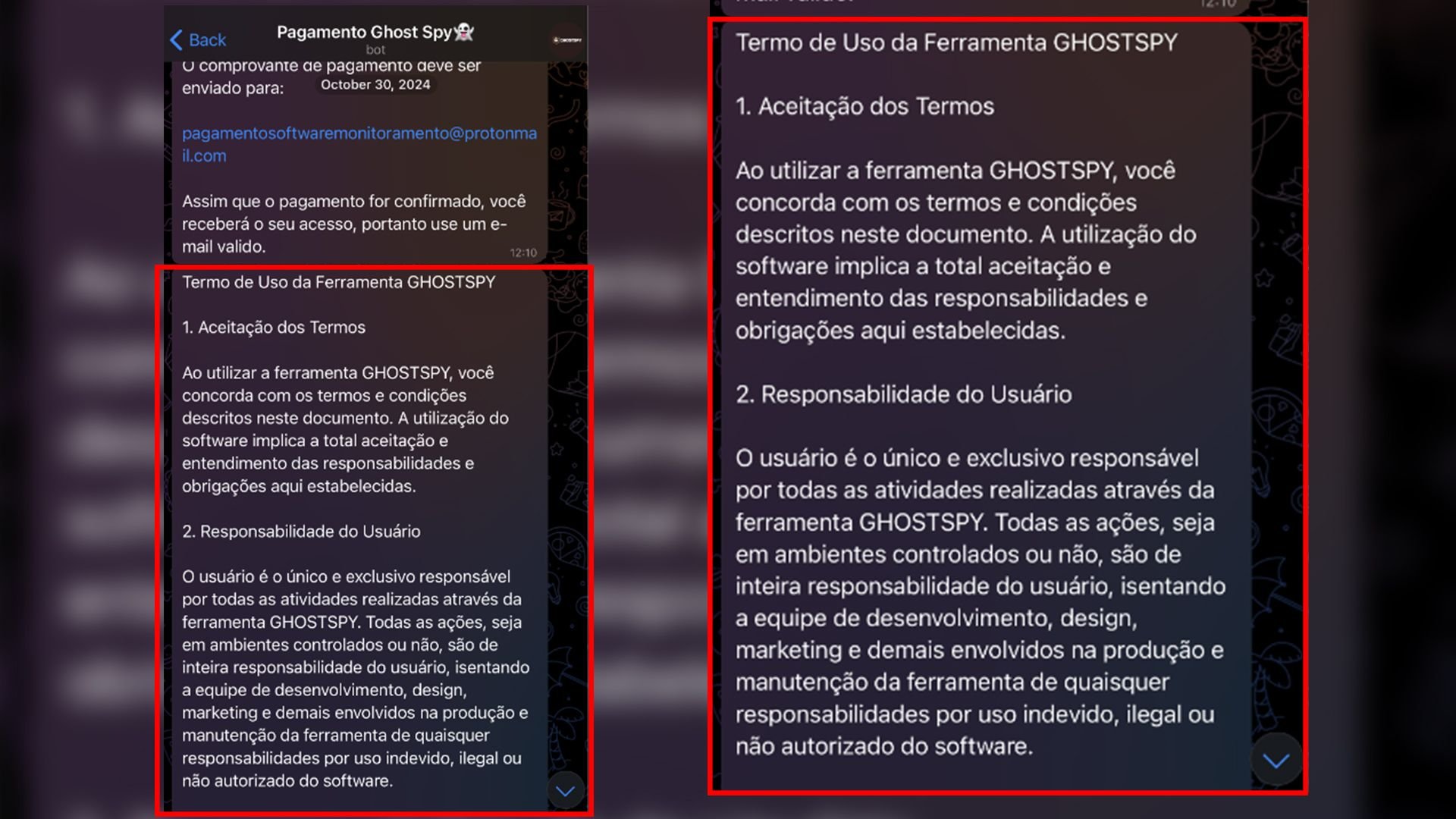

A interface era vendida no modelo software-como-serviço (SaaS), por meio de planos de pagamentos mensais, com direito a termos de uso – e até multa de R$ 100 mil para os usuários que os violarem.

Assim como o golpe do recibo falso, esse tipo de esquema ganha cada vez mais relevância entre os criminosos. Em partes por democratizar o acesso ao crime para qualquer usuário malicioso, mas especialmente por oferecer “soluções automatizadas” e baseadas em nuvem para funcionar.

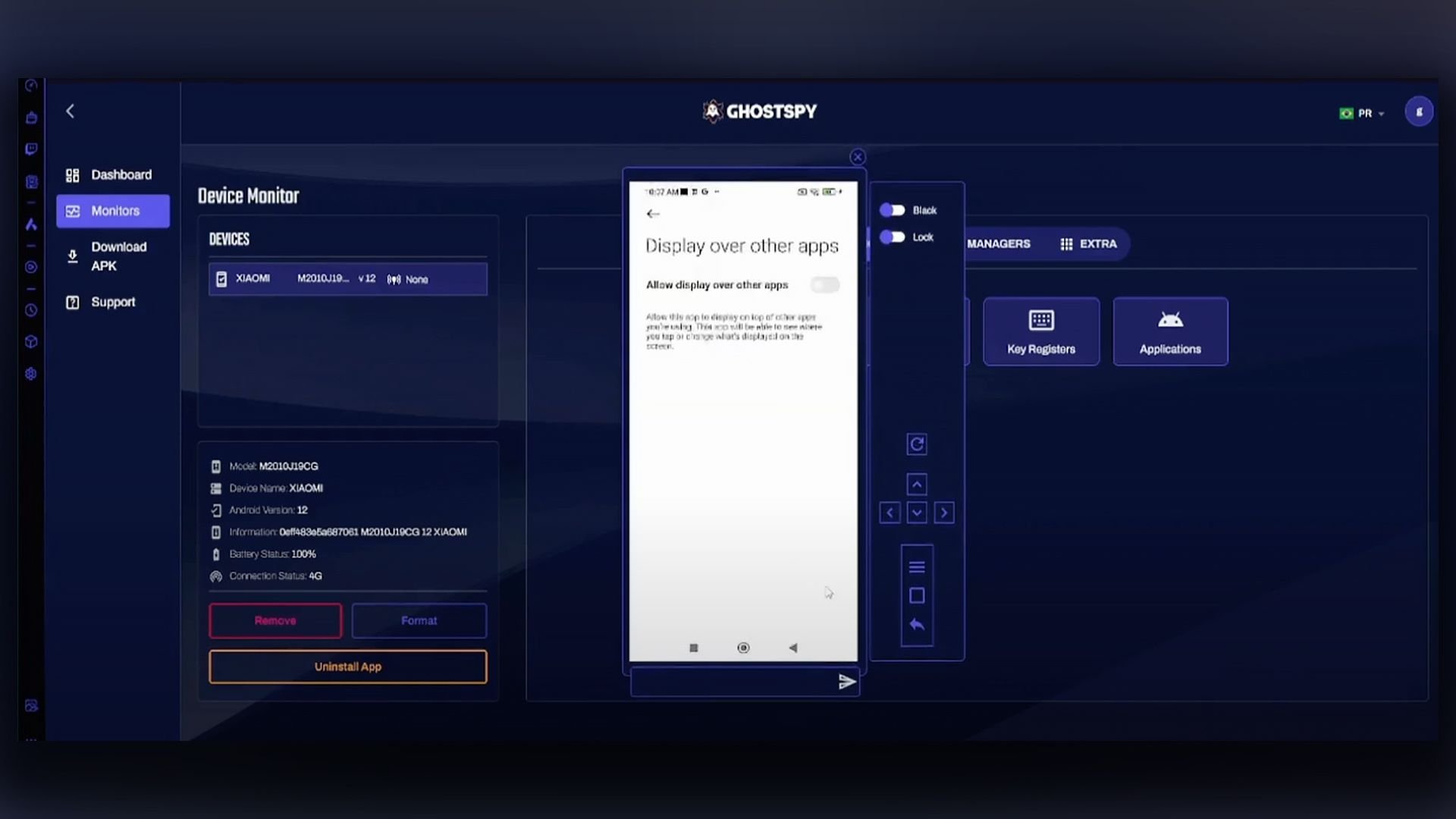

O GhostSpy oferecia um extenso pacote de recursos, incluindo acesso remoto aos dispositivos Android e exfiltração de dados pessoais, além da promessa de ser “impossível de remover”.

O relatório ainda evidencia outro grave risco oferecido pelo sistema – a possibilidade de vazamento dos dados furtados para terceiros. Conforme aponta a Zenox, o painel de gerenciamento dos serviços fraudulentos possui uma falha grave que permite o acesso irrestrito às informações, mesmo à atores desconhecidos.

Apesar do “contrato de uso”, que tenta isentar os desenvolvedores da responsabilidade final, toda a operação é ligada a “Goiano”, um cibercriminoso chamado de farsante pela comunidade hacker.

O que é GhostSpy e como ele funciona?

O GhostSpy trata-se de um Trojan de Acesso Remoto (RAT), com atuação direcionada a dispositivos Android. Assim como o nome sugere, essa classe de ameaças tem como objetivo final garantir o controle à distância dos sistemas comprometidos, geralmente sendo disfarçado como um arquivo ou aplicativo comum.

Nesse contexto, o GhostSpy se destaca pela “comodidades” oferecidas ao seu usuário, reunidas em um painel de controle web. A partir dele, o ator malicioso pode explorar inúmeras partes do sistema afetado, graças ao abuso da permissão de “Acessibilidade do Android”.

Entre as possibilidades, estão:

- Controle Remoto da Tela: O atacante pode ver o que é exibido na tela do dispositivo e até interagir com ela, controlando o que aparece e como o dispositivo responde;

- Keylogger: O programa registra tudo o que a vítima digita, seja ao vivo ou armazenando as informações para envio posterior;

- Modo de Privacidade: O dispositivo da vítima escurece a tela para esconder as ações do atacante, tornando difícil perceber que está sendo monitorado;

- Roubo de Dados Pessoais: O malware consegue acessar e roubar informações como fotos, mensagens de texto, registros de chamadas, contatos e aplicativos instalados;

- Gerenciamento de Arquivos: O invasor pode acessar, baixar ou até enviar arquivos para o dispositivo da vítima;

- Rastreamento de Localização: O GhostSpy é capaz de rastrear a localização do dispositivo, monitorando onde ele está em tempo real.

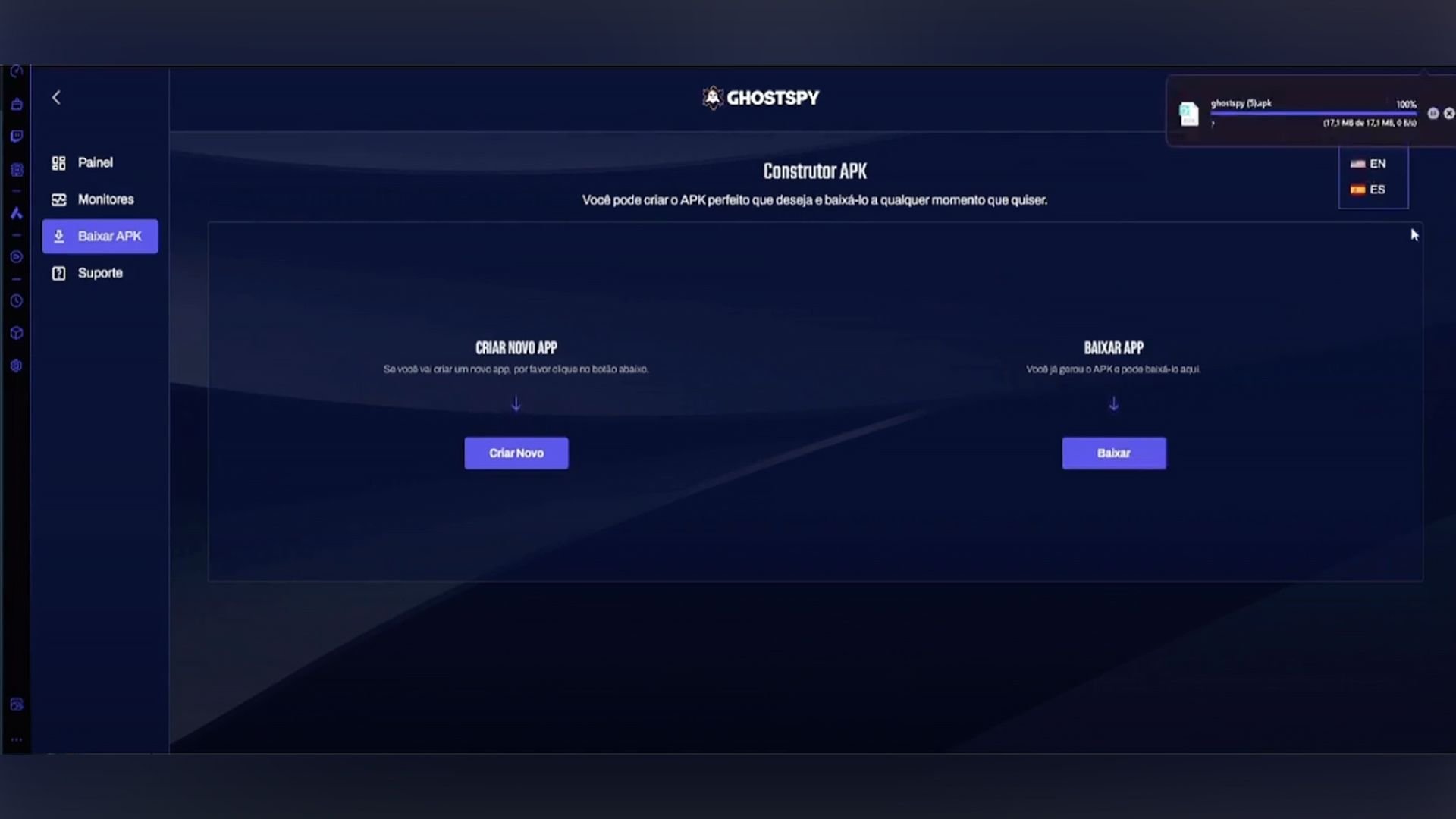

Na prática, os dispositivos são infectados a partir de arquivos “.apk”, renomeados para se disfarçarem como documentos, certificados ou recibos, por exemplo. Segundo o relatório, os nomes utilizados pelos criminosos sugerem um foco no público brasileiro, frequentemente usando nomes de empresas de logística, bancos, e-commerces e até serviços governamentais como fachada.

Segundo o marketing do GhostSpy, as vítimas ainda teriam uma grande dificuldade de se livrar da “infecção”. Ele é descrito como “impossível de remover”, o que na verdade sugere a aplicação de técnicas avançadas para se manter no dispositivo. Além disso, o malware também promete burlar o Google Play Protect, bem como configurar automaticamente as permissões necessárias para explorar a vulnerabilidade.

O cibercriminoso responsável

Apoiado em evidências técnicas e denúncias da própria comunidade hacker, o relatório aponta que o criminoso conhecido como ‘Goiano’ está diretamente associado ao GhostSpy. No entanto, o suposto responsável pelo esquema, na verdade, pode ser um farsante.

Conforme afirmam as publicações do canal “OneRevealed”, que se dedica a investigar fraudes no submundo digital, ‘Goiano’ seria um fraudador ativo no Telegram, com foco em golpes digitais envolvendo trojans de acesso remoto (RATs).

Associado ao GhostSpy, ‘Goiano’ é considerado uma fraude na comunidade hacker

De acordo com as alegações, o GhostSpy seria uma versão renomeada e “reembalada” do GoatRAT, malware já conhecido no meio cibercriminoso – que se popularizou como “Vírus do Pix” no Brasil. Na nova versão, a principal mudança realizada por Goiano teria sido a criação de um painel web, com o objetivo de dar ao programa uma aparência mais profissional e exclusiva, mascarando sua real origem como uma adaptação de código já existente.

Em mais detalhes, a abordagem utilizada no GhostSpy é apenas a mais recente, em uma série recorrente de supostas fraudes de Goiano. O canal lista diversas ferramentas que teriam relação com o criminoso, que teriam sido modificadas a partir de códigos-fonte abertos ou crackeados, como Craxs RAT e Cypher RAT.

Segundo as acusações do OneRevealed, Goiano também seria responsável pelo rebranding dos sistemas abaixo:

- Spysolr, baseado no GoatRAT

- Everspy v2/v3 (rebranding de Craxs/Cypher RAT)

- Brata RAT (rebranding de Craxs/Cypher RAT)

- Ghost RAT (rebranding de Craxs RAT)

- Brazil RAT / Brazilian RAT (rebranding de Craxs/Cypher RAT)

- Phoenix RCU / PhoenixRCU (rebranding de Craxs/Cypher RAT)

- A-Rat (rebranding de Cypher RAT)

- Andromeda Rat (rebranding de Cypher RAT)

- BT-MOB

Para evitar a identificação ou relação direta nas remarcações, Goiano teria usado uma série de outros apelidos – e até se passado por outros atores. A exemplo, o OneRevealed afirma que ele fingiu ser o agente ”EVLF”, e enfatizou que não se trata da mesma pessoa. O relatório ainda aponta outros supostos apelidos do criminoso:

- @GhostSpyBotnet

- @GhostspyVIP

- @Everspy

- @PhoenixRCU

- @BrataRat

- @brmob

- @Spysolr

- @brazillianspy

Como se proteger do GhostSpy e outros trojans de acesso remoto?

Para se proteger de ameaças como o GhostSpy, é fundamental ter atenção redobrada com os aplicativos instalados no celular. Prefira sempre baixar apps de lojas oficiais, como a Google Play Store, e evite clicar em links ou abrir arquivos recebidos por mensagens, e-mails ou redes sociais. Mesmo em ambientes confiáveis, vale a pena investigar antes de instalar: observe o nome do desenvolvedor, leia as avaliações de outros usuários e confira o número de downloads para garantir que o aplicativo é legítimo.

Outro ponto crucial é o controle de permissões do sistema. Aplicativos maliciosos costumam solicitar acessos desnecessários, como a permissão de Acessibilidade, que permite ler a tela e até controlar o dispositivo remotamente. Por isso, é importante revisar as configurações com frequência e só autorizar permissões a apps realmente confiáveis.

Além disso, adotar boas práticas de segurança digital também pode fazer toda a diferença:

- Desconfie de mensagens que peçam instalações urgentes ou rastreamento de encomendas fora dos canais oficiais;

- Não clique em links ou ligue para telefones enviados por fontes suspeitas;

- Ative a verificação em duas etapas nas suas contas online;

- Use senhas fortes e evite desbloqueios simples como padrões;

- Em caso de suspeita de infecção, desconecte o celular da internet e considere restaurá-lo para os padrões de fábrica.

Já passou por algo similar ou conhece alguém que já caiu no GhostSpy? Nos conte nas redes sociais do TecMundo!